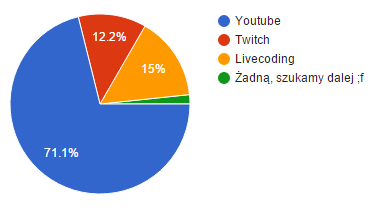

W najbliższy wtorek (29.03) o godzinie 19:00 kolejny livestream. Jak wspominałem ostatnio, zdecydowana większość z Was (około 70% osób) preferuje YouTube, więc tam też osiądę - a więc wybór platformy za nami! Oznacza to mniej więcej tyle, że za każdym razem jak będę streamować, to link do streama automatycznie pojawi się na moim kanale (youtube.com/user/GynvaelColdwind) w sekcji "Live now".

W najbliższy wtorek (29.03) o godzinie 19:00 kolejny livestream. Jak wspominałem ostatnio, zdecydowana większość z Was (około 70% osób) preferuje YouTube, więc tam też osiądę - a więc wybór platformy za nami! Oznacza to mniej więcej tyle, że za każdym razem jak będę streamować, to link do streama automatycznie pojawi się na moim kanale (youtube.com/user/GynvaelColdwind) w sekcji "Live now".Pojawia się w związku z tym inne pytanie - jaki temat wziąć na tapetę tym razem? I to jest oczywiście pytanie do Was. Jeśli macie jakieś pomysły / coś Was konkretnego interesuje, zostawcie propozycję tematu w komentarzu poniżej. Jeżeli ktoś podał już w komentarzu coś podobnego, napiszcie, że też dla Was to brzmi ciekawie. O ile nie mogę obiecać, że temat cieszący się największym zainteresowaniem wezmę na tapetę (może to w końcu być coś spoza tego czym się zajmuje i o czym mam pojęcie), o tyle podczas wyboru będę się kierować Waszymi głosami.

Comments:

*Techniki anty-re i obfuskacja kodu

*Prosty interpreter pythona

*Steganografia

*Szukanie jakiejś znanej podatności (żeby było legal) w aplikacji "na ślepo"

A co do streamu to już nie mogę się doczekać, nieważne jaki temat wybierzesz, zawsze można się czegoś ciekawego dowiedzieć ;)

Jakieś rozwiązywanie wargames, czy coś na streamie też wydaje się ciekawe.

Ewentualnie przykład jakiejś gry, którą wykorzystując z niej gotowe obiekty gry stworzyć prosty projekt, który nie będzie potrzebował żadnych bibliotek poza niskopoziomowymi operacjami na dostępnych obiektach gry, która już jest zbudowana, ewentualnie wrappery na nie dla ułatwienia.

Początkujący: Może jakas zabawa z bazami danych? Mysql sqlite czy może stworzenie swojej. Pobieranie informacji ze stron internetowych i ich przetwarzanie, może jakas zabawa szyframi? Na początku prosciutkie, szyfr przestawieniowy , szyfr cezara potem może coś bardziej skomplikowanego SHA,AES,RSA :D

Średnio zaawansowany: Nie wiem co dać bo w sumie jestem na pograniczu początkujący a średnio ;/ (tak mysle) więc kiedyś na streamie mówiłeś o serwerze WWW to może jakiś very simple serwer www? Potem go co raz bardziej ulepszać? :D Ewentualnie może jakaś gra 2D Silnik do gier 2D? :D

x-> pokazać jak radzić sobie z pakerami w exe-kach (to w sumie co pagsiu napisał).

x-> wyjaśnić jak działają AV

x-> napisać prosty OS

}

W temacie prosty OS polecam (niestety tylko) dwa artykuły z "Programisty" pt. "Bliżej Silikonu" autorstwa Gynvael'a i Mateusza Jurczyka.

(nie żebym był przeciwny streamowi na ten temat).

++jak dziala AV

++kompilatory

"""

może wziąłbyś na tapetę forka afl umożliwiającego network fuzzing i o ocenę przydatności tego typu narzędzi na CTF się pokusił?

"""

może coś z systemów wbudowanych (np właśnie jakoś RTOS)?

Posiadając uprawnienia użytkownika lokalnego jak uruchomić program z uprawnieniami system?

Jak wejść w ring 0?

wałkowanie w kółko SQL injection ,

zabezpieczenie serwera linuxowego i np. ustawienia firewalla ,

uprawnienia w Windows lub Linux - jakoś głębiej się wgryźć w temat ,

wszystko co związane z JS , jakaś analiza wredniejszego skryptu JS , JS a (nie)bezpieczeństwo

co jest takiego w cookie, gdzie one się zapisują i czy są niebezpieczne?

tak samo fajny jest pomysł z web scrapingiem (było u góry)

@Wizziee

Moja lista życzeń:

* Nat traversal, udp hole punching

* Szukanie podatności na ślepo

* Jakieś proste buffer overflow wraz z pisaniem shellcode do tego

* prosty OS

Pozdrawiam

Cheers.

* "forka afl umożliwiającego network fuzzing"

o exploitach, w jaki sposób się je implementuje, jak działają etc. ;>

- paradygmaty programowania - zalety i wady

Jak definiujesz "crypter"?

++Techniki anty-re i obfuskacja kodu

++Steganografia

++Prosty OS

Na jednym ze streamów gyn mówił, że odpada i nie ma takiej opcji, z tego co zrozumiałem, żeby nie wyszły exploity, jeśli apka będzie używana. A wiadomo, "reported to vendor" potrafi zająć minimum kilka miesięcy w corpo. Wspominał o szukaniu błędów które już były... Ale to też nie to samo. Zeruś sobie uroił sobie jednak plan, więc przedstawiam:

-> Napisać do autora jakiegoś mało znanego softu, że jest taka opcja żeby ten soft przetestować pod kątem exploitacji.

-> Ten również sieci on-stream i dostaje info równie szybko jak my o błędach...

-> Następnego dnia vulna nie ma, a gyn czuje że zrobił coś dobrego dla świata.

Wykrwanie Podatności i Incydentów

++ własny serwer www

-techniki anty RE

-może jakieś crackme z http://crackmes.de/

Chodziło mi o te programy, które szyfrują binarkę jakiegoś malware (który jest wykrywany jako malware przez antywirusy) i tworzą nową binarkę, której antywirusy nie wykrywają. Wiem, że są różne techniki, które opierają się na analizie działania antywirusów (a Ty pracowałeś w Hispasecu) i na tej podstawie robi się takie RE tych technik tworząc crypter, który specjalnie omija każdy test robiony przez antywirus. Słyszałem, że podstawa działania cryptera to zaszyfrowanie binarki, ukrycie stringa "stub" z nowej binarki i tworzenie skomplikowanych nazw funkcji, potem jeszcze timeout, żeby antywirusy odpalające sprawdzaną binarkę w wirtualnym środowisku nie wykryły jej szkodliwego działania. Jednak to są jakby takie dodatki, a nie widzę poradników, gdzie konkretnie można dowiedzieć się jak te cryptery działają od środka. Na przykład zastanawia mnie to jak to się dzieje, że antywirusy nie oznaczają funkcji odpalającej kod odszyfrowanego malware, przecież ilość tych funkcji musi być ograniczona, a dostęp do takich właściwości jak odpalanie kodu z wewnątrz binarki na pewno wymaga zwiększonych uprawnień co sprawdzone w wirtualnym środowisku przez AV od razu może sklasyfikować binarkę wygenerowaną przez crypter jako szkodliwą, na podobnej zasadzie co kiedyś opisywałeś na jakiejś konferencji - whitelist. Czyli co nie jest specyficznie określone i dozwolone uznawane jest za szkodliwe. A wiem, że część płatnych crypterów (wcale nie drogich) tworzy binarki 100% FUD (w sumie to po prostu FUD, no bo F jest od Fully), czyli muszą mieć opracowane jakieś inne, alternatywne metody uruchamiania binarek wewnątrz innych binarek. To co znalazłem w internecie to zazwyczaj poradniki jak stworzyć coś jak Themida, a dalej jest informacja, że trzeba robić RE antywirusów co wydaje mi się irracjonalne, bo te ostatnie mają po 200 MB czy nawet kilka gigabajtów to jak to analizować (nie wspominam o wewnętrznych zabezpieczeniach przed RE i debuggowaniem, które do każdej linii analizowanego kodu dodają wiele kłopotów). Nie wiem jednak czy taki podstawowy schemat zmieści się w Twoich ramach czasowych streamów (2 h).

Bardzo ciekawy temat, tym bardziej że wszystkie wartościowe strony na ten temat popadały i nie ma dobrych materiałów na ten temat.

* prosty OS od podszewki

* BIOS/UEFI

* drivery do jakiejs czujki spietej z rpi

* inne driver related (linux/windows)

* cos z fpga i projektowaniem cpu

* debugging ciezkich aplikacji opartych o winapi (bledy typu invalid handle)

pozdrawiam :)

Btw, jaka jest mniej więcej ETA do angielskiej edycji?

Add a comment: