W wiadomości widać linka: www.utnij.pl/fotka08jpg który prowadzi do http://eldo0x.cfun.fr/xfotka03jpg.com (i to jest pliczek który dostałem od diabła). Dodam że pliczek ma zmniejszony obrazek w ikonce, więc wygląda jak miniaturka. Po krótkiej analizie okazuje się że po odpaleniu ów pliczku, tworzone są dwa pliki w katalogu c:\windows\system32:

- eaxdrv.exe - o tym za chwilę

- img0097.jpg - jakaś fotka (pewnie ściągnięta z netu)

Po utworzeniu ów plików, oba są odpalane (czyli eaxdrv.exe przechodzi w tło, a jpg jest pokazywany w jakiejś przeglądarce obrazków którą mamy na kompie, co tam WinExec wybierze).

Eaxdrv.exe w pętli co 5 minut łączy się z pewnym hostem, i czeka na instrukcje:

http://94.23.195.51/drop/drop.php

Obecnie polecenia jeszcze nie ma (pokazuje się R: none), natomiast krótka analiza eaxdrv.exe wykazuje że czeka on na polecenie .wget - jak można się domyślić, chodzi o ściągnięcie i odpalenie jakiegoś, wskazanego przez ownera, pliku.

Na serverze są jeszcze inne pliczki:

http://94.23.195.51/drop/online.php - czyżby liczba zarażonych ? w momencie pisania tego posta widnieje tam on: 178, i rośnie w niezłym tempie.

http://94.23.195.51/what.php - wyświetlenie naszej klasy (screen) ^_-

http://94.23.195.51/d - xfotka03jpg.com (tyle że o innej nazwie)

Niestety na obecną chwilę, jak wykazuje virustotal.com, pierwszy .exe wykrywają 4 antywiry (na 40), a drugi nie jest wykrywany przez nic:

VirusTotal results dla xfotka03jpg.com (raport w pdf)

VirusTotal results dla eaxdrv.exe (raport w pdf)

Pozostaje tylko liczyć na szybkość działania adminów NK i na rozważność userów.

By the way...

If want to improve your binary file and protocol skills, check out the workshop I'll be running between April and June → Mastering Binary Files and Protocols: The Complete Journey

UPDATE:

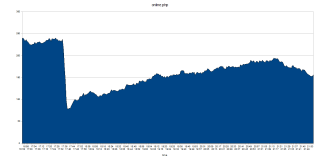

Taka mała ciekawostka - wykres ilości online w ciągu paru godzin od kiedy to znalazłem, aż do momentu gdy przestało działać (klik to zoom). Wykres pochodzi z 13 maja, po godzinie 21:53 online.php przestał odpowiadać.

Comments:

"Zawartość ramki nie została wyświetlona

Nie można wyświetlić zawartości. Pobierz xfotka03jpg.com.

Dokument wygenerowany przez przeglądarkę Opera."

To już moim zdaniem powinno wzbudzić podejrzenia użytkownika. Potem, po kliknięciu na Pobierz, Opera potwarza, że nie wiadomo, czy ten plik jest bezpieczny... Oh well, jeśli ktoś całkowicie ignoruje wszystko, to i tak zasługuje na zdeZeusowanie systemu.

etam, u ludzi nic nie budzi podejrzeń ;-) Kiedyś znalazłem wyniki badań na temat klikalności komunikatów przez userów, i był tam też taki jeden box, który mówił, że po kliknięciu OK na twoim kompie zainstaluje sie malware, szlag trafi twoje dane, skasujesz sobie cały dysk. Czy chcesz kontynuować? Pamiętaj, szkodnik zniszczy twoje dane. OK ? Cancel? 60% na OK. :P

"po odpaleniu ów pliczku" - owego

Wyraz "ów" się odmienia.

Przepraszam, nie mogłem się powstrzymać...

http://nasza-klasa.pl/forum/20/2/7299?page=1

Czym się różni 'botnet' od 'botnetu z dzieci neo' ? Chyba prostotą ewentualnego zarządzania i stałością sieci ;P

Takie DDoSy straszliwie upierdliwe mogą być przecież.

Proszę o zgłoszenie podejżanych plików do działu badawczego

http://support.kaspersky.ru/virlab/helpdesk.html?LANG=pl

Thx, link się przyda ;>

Co do badań, taaa widziałem je, świetne były ;>

Zresztą moja żona od dawna twierdzi że nadmierna ilość komunikatów i tekstu powoduje jedynie to że nikt ich nie czyta ;>

@Opera Fan

Sądzę iż użytkownicy Opery sobie i tak poradzą ;> Z osób które wchodzą na mój blog 20% używa Opery, niestety sądzę że ten % dla NK jest trochę mniejszy. Po za tym szczerze, to sądzę że jeżeli ktoś nie wie z czym to się je, to go to nie powstrzyma - jak Patryk zresztą napisał ;>

Swoją drogą, przydała by się w browserach funkcjonalność która by wykrywała podwójne rozszerzenia i ostrzegała co mniej obeznanych userów...

@bumfank

Cool, zobaczymy czy będzie jakaś reakcja ;>

@uint32_t

O, thx ;> Polska język skomplikowana jest ;>

Poprawie potem.

@mag

Hmm... chybabym wolał botnet z dzieci neo niż z power userów ;> Ci pierwsi przynajmniej nie skapną się za szybko, mimo iż faktycznie online time mają niższy. Zresztą, dzieci neo kasę na kontach też mają, a nie jeden botnet oprócz DDoSów służy też do harvestowania klientów ;>

@bociek

Mhm, czyli widzę że sprawa nie nowa. A to ciekawe w takim razie że tam długo działa. Z tego co wiem admini NK czytali to co napisałem w poście, więc mają drugą szansę na reakcję...

@Macius

Ano, fakt faktem, systemy oparte o jądro Linux są za mało popularne by być interesujące dla osób tworzących botnety. Ale i Linux-based-OSy dostaną swoją porcję malware'u gdy tylko staną się popularniejsze...

@Leming

Hehe to też dobre pytanie ;>

@Kaspersky Labs

Szczerze to strona mnie przerosła - przedostałem się przez pierwszą stronę, na drugiej wypełniłem wszystko, kliknąłem "wyślij", i mi napisało że "błędnie przepisałem obrazek" - tylko że na drugiej stronie nie ma żadnego obrazka, a tym bardziej pola gdzie można to przepisać ;>

Cóż, prędzej czy później sampel i tak dotrze do Kasperskiego...

Tak dla statystyk, antywirek ESET'u od godziny 16 wykrywa oba pliczki.

@stary

Niestety praca na nie-adminie na XP'ku jest trudna ;> (ale możliwa ofc). Vista to trochę zmienia, a Win7 tym bardziej ;>

Zresztą, nie od dzisiaj wiadomo że mało kto ma świadomość "niebezpieczeństw czyhających w Internecie".

Właśnie potwierdziłeś to co pisałem - normalny user nie da rady ;D

Ale ad rem: wykorzystanie n-k do zbierania jeleni było tylko kwestią czasu. Ja się i tak dziwię, że nie dzieje się to na większą skalę (a możę dzieje, tylko nie wiemy?).

Niczym specjalnym - OpenOffice.org calc ;>

sprintf(command, "wget http://IP/drop/online.php -O online_%.8x.txt", time(0));

system(command);

A potem to jakimś takim dziwnym skryptem bat przejechałem:

@echo off

for %%i in (online_*.txt) do (

for /f "delims=: tokens=2" %%j in (%%i) do (

set a=%%i

set a=!a:~-12!

set a=!a:~0,8!

echo !a!%%j

)

)

I wyszła lista typu:

timestamp ilość_osób

timestamp ilość_osób

timestamp ilość_osób

Czasem najprostsze rozwiązania są najlepsze hehehe ;>

Add a comment: