CONFidence ma jedną zasadniczą wadę - kończy się ;) Ale to w sumie dobrze - przynajmniej człowiek ma okazję uporządkować zdobytą wiedzę, na spokojnie pomejlować z nowo-poznanymi ludźmi, i wygrzebać z szafy starego poczciwego ATARI.

CONFidence ma jedną zasadniczą wadę - kończy się ;) Ale to w sumie dobrze - przynajmniej człowiek ma okazję uporządkować zdobytą wiedzę, na spokojnie pomejlować z nowo-poznanymi ludźmi, i wygrzebać z szafy starego poczciwego ATARI.Konferencja zaczęła się od artystycznego pokazu dwóch tancerek (jeśli ktoś zna dokładną nazwę tego rodzaju sztuki to prosiłbym o pozostawienie notki w komentarzach) m.in. do muzyki Apokaliptyki, w półmroku (a może i w pełnym mroku), ze świecącymi akcesoriami w rękach - wrażenie niesamowite! Po owym występie nastąpiło otwarcie konferencji i dwie prelekcje keynote'owe - Jacob Appelbaum i Eddie Schwartz (prelekcja nosiła wymowny tytuł "Security Sucks!"). Obie prelekcje były kapitalne imo i świetnie się na nich bawiłem :)

Jakąś chwilę później rozpoczął się konkurs na który czekaliśmy ze znajomymi - ESET CrackMe (jak być może pamiętacie, rok temu udało mi się go wygrać)! Historia chyba lubi się powtarzać, bowiem i tym razem udało się nam go wygrać również - "nam", ponieważ zdecydowaliśmy z j00ru połączyć siły po raz kolejny. Z tego co mi wiadomo, crackme nadal jest udostępnione pod tym adresem - celem jest znalezienie pary user+key która powoduje wypisanie 'Congratulations' w niezmodyfikowanym exeku (być może nazwa RegisterMe jest bardziej opisowa w tym wypadku). Gorąco zachęcam do jego rozwiązania - można się kilku ciekawych rzeczy nauczyć, a jednocześnie chciałbym zapowiedzieć pojawienie się, w najbliższym czasie, postu z opisem naszego podejścia do rozwiązania owego CrackMe (post pojawi się zarówno na moim blogu jak i u j00ru). Na koniec dodam, że nam rozwiązanie zajęło od 12:20, kiedy to CrackMe się rozpoczęło, do 15:39, czyli 3 godziny i 19 minut.

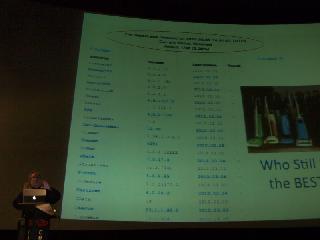

Jakąś chwilę później rozpoczął się konkurs na który czekaliśmy ze znajomymi - ESET CrackMe (jak być może pamiętacie, rok temu udało mi się go wygrać)! Historia chyba lubi się powtarzać, bowiem i tym razem udało się nam go wygrać również - "nam", ponieważ zdecydowaliśmy z j00ru połączyć siły po raz kolejny. Z tego co mi wiadomo, crackme nadal jest udostępnione pod tym adresem - celem jest znalezienie pary user+key która powoduje wypisanie 'Congratulations' w niezmodyfikowanym exeku (być może nazwa RegisterMe jest bardziej opisowa w tym wypadku). Gorąco zachęcam do jego rozwiązania - można się kilku ciekawych rzeczy nauczyć, a jednocześnie chciałbym zapowiedzieć pojawienie się, w najbliższym czasie, postu z opisem naszego podejścia do rozwiązania owego CrackMe (post pojawi się zarówno na moim blogu jak i u j00ru). Na koniec dodam, że nam rozwiązanie zajęło od 12:20, kiedy to CrackMe się rozpoczęło, do 15:39, czyli 3 godziny i 19 minut. Po rozwiązaniu CrackMe udałem się na prelekcje "Analysis of Software Vulnerabilities" (raczej była to powtórka dla mnie; z nowych rzeczy dowiedziałem się, że polecenie/funkcja "input" w Pythonie robi eval'a na wczytanych danych, co było (nie tylko) dla mnie pewnym zaskoczeniem, chociaż muszę przyznać, że nigdy nie widziałem tej funkcji w użyciu ;p), a potem na "The Presence and Future of Web Attacks Multi-Layer Attacks and XSSQLI", który niestety kolidował (wykłady szły dwoma torami) z "Phishingiem" Tomasza Sawiaka, tak więc pozostaje mi liczyć na video z tej ostatniej prelekcji. Szczerze mówiąc, to liczę również na video z "The Presence ... and XSSQLI", ponieważ prelekcja była kapitalna, ale niestety nie wszystkie slajdy były czytelne z miejsca w którym siedziałem. Skoro już przy tym jestem - pierwszy tor wykładów odbywał się na dużej sali kinowej, natomiast drugi na małej salce (mała jest tu adekwatnym określeniem, gdyż miesiło się na niej z 40-50 osób, co przy liczbie uczestników w wysokości 400 stanowi pewne wyzwanie) i jednocześnie był streamowany (w miarę możliwości technicznych ;p) do pubu znajdującego się w podziemiach Kina Kijów (czy wspominałem, że właśnie w owym kinie odbywała się konferencja?).

Po rozwiązaniu CrackMe udałem się na prelekcje "Analysis of Software Vulnerabilities" (raczej była to powtórka dla mnie; z nowych rzeczy dowiedziałem się, że polecenie/funkcja "input" w Pythonie robi eval'a na wczytanych danych, co było (nie tylko) dla mnie pewnym zaskoczeniem, chociaż muszę przyznać, że nigdy nie widziałem tej funkcji w użyciu ;p), a potem na "The Presence and Future of Web Attacks Multi-Layer Attacks and XSSQLI", który niestety kolidował (wykłady szły dwoma torami) z "Phishingiem" Tomasza Sawiaka, tak więc pozostaje mi liczyć na video z tej ostatniej prelekcji. Szczerze mówiąc, to liczę również na video z "The Presence ... and XSSQLI", ponieważ prelekcja była kapitalna, ale niestety nie wszystkie slajdy były czytelne z miejsca w którym siedziałem. Skoro już przy tym jestem - pierwszy tor wykładów odbywał się na dużej sali kinowej, natomiast drugi na małej salce (mała jest tu adekwatnym określeniem, gdyż miesiło się na niej z 40-50 osób, co przy liczbie uczestników w wysokości 400 stanowi pewne wyzwanie) i jednocześnie był streamowany (w miarę możliwości technicznych ;p) do pubu znajdującego się w podziemiach Kina Kijów (czy wspominałem, że właśnie w owym kinie odbywała się konferencja?). Dzień pierwszy skończył się afterparty, wykładem Tomka "TDC" Cieślewicza (i chyba jeszcze jednej osoby, której nazwiska, ani xsywy, niestety nie jestem w stanie przytoczyć) na temat historii 8-bitowych komputerów (byłem tylko na jego małym fragmencie niestety, ale muszę powiedzieć, że jak dla mnie, wykład był kapitalny; dodam, że prelekcja była chyba najdłuższą prelekcją jaką widziałem, tj. zaczęła się około godziny 21, a skończyła afair grubo po 1szej), oraz PowerPoint Karaoke o godzinie 23. Ten ostatni event był niezwykle humorystyczny - prelegenci z różnych krajów, zazwyczaj wzmocnieni polską vodką (która najwyraźniej im podpasowała), opowiadali o żurawinie (Dan Kaminsky), trójkątach damsko-męskich i innych wylosowanych tematach (detale pominę ;p kto był, ten był, a kto nie był, niech żałuje ;p).

Dzień pierwszy skończył się afterparty, wykładem Tomka "TDC" Cieślewicza (i chyba jeszcze jednej osoby, której nazwiska, ani xsywy, niestety nie jestem w stanie przytoczyć) na temat historii 8-bitowych komputerów (byłem tylko na jego małym fragmencie niestety, ale muszę powiedzieć, że jak dla mnie, wykład był kapitalny; dodam, że prelekcja była chyba najdłuższą prelekcją jaką widziałem, tj. zaczęła się około godziny 21, a skończyła afair grubo po 1szej), oraz PowerPoint Karaoke o godzinie 23. Ten ostatni event był niezwykle humorystyczny - prelegenci z różnych krajów, zazwyczaj wzmocnieni polską vodką (która najwyraźniej im podpasowała), opowiadali o żurawinie (Dan Kaminsky), trójkątach damsko-męskich i innych wylosowanych tematach (detale pominę ;p kto był, ten był, a kto nie był, niech żałuje ;p).Drugi dzień rozpoczął się (dla niektórych) od rozdawanych przez hostessę (w stroju pielęgniarki) tabletek na ból głowy (kaca ;p) oraz Recovery Kitu (czystej wody mineralnej przygotowanej przez Fortinet) widocznego na zdjęciu po prawej :)

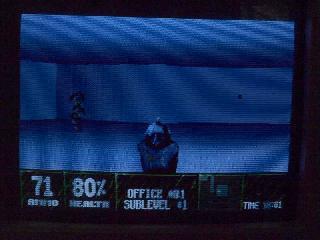

Ponieważ nie udało mi się dostać na małą salę ("Hacking games for fun and profits", bardzo liczę na wideo z tej prelekcji), a streaming chwilowo wysiadł, skierowałem swoje kroki w stronę stoiska z 8-bitowymi maszynami, gdzie zająłem ze dwie godzinki wspomnianemu wcześniej Tomkowi Cieślewiczowi (świat jest mały - okazało się, że mamy pewnego wspólnego znajomego, którego chciałbym w tym miejscu pozdrowić ;>). Dodam, że były to dwie bardzo ciekawe godziny, podczas których nie dość, że się sporo dowiedziałem o budowie ATARI (ANTIC - wow, kapitalne rozwiązanie; w skrócie, jest to (do pewnego stopnia) programowalny procesor graficzny, montowany w ATARI z serii XL/XE) i trikach używanych przy tworzeniach gier, to jeszcze mogłem sobie pograć w kilka bardzo ciekawych produkcji, które kiedyś mi umknęły (z braku dostępu do ATARI 1040 ST) - konkretniej, mówię o Submission (gra 3D, bardzo klimatyczna) oraz Enchanted Lands (platformówka bardzo kojarząca mi się z Prehistorykiem 2, pomimo znacznych różnic). Tak na marginesie, warto rzucić okiem na grę Tomka z compo z pewnego party - dynamika FTW!

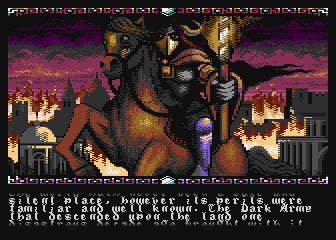

Ponieważ nie udało mi się dostać na małą salę ("Hacking games for fun and profits", bardzo liczę na wideo z tej prelekcji), a streaming chwilowo wysiadł, skierowałem swoje kroki w stronę stoiska z 8-bitowymi maszynami, gdzie zająłem ze dwie godzinki wspomnianemu wcześniej Tomkowi Cieślewiczowi (świat jest mały - okazało się, że mamy pewnego wspólnego znajomego, którego chciałbym w tym miejscu pozdrowić ;>). Dodam, że były to dwie bardzo ciekawe godziny, podczas których nie dość, że się sporo dowiedziałem o budowie ATARI (ANTIC - wow, kapitalne rozwiązanie; w skrócie, jest to (do pewnego stopnia) programowalny procesor graficzny, montowany w ATARI z serii XL/XE) i trikach używanych przy tworzeniach gier, to jeszcze mogłem sobie pograć w kilka bardzo ciekawych produkcji, które kiedyś mi umknęły (z braku dostępu do ATARI 1040 ST) - konkretniej, mówię o Submission (gra 3D, bardzo klimatyczna) oraz Enchanted Lands (platformówka bardzo kojarząca mi się z Prehistorykiem 2, pomimo znacznych różnic). Tak na marginesie, warto rzucić okiem na grę Tomka z compo z pewnego party - dynamika FTW! Skoro jesteśmy przy 8-bitowych produkcjach, dowiedziałem się również, że Jakub "Ilmenit" Dębski (z którym kiedyś miałem okazję pracować, a obecnie szef polskiego ESETu) wypuścił niedawno kapitalną strategię w klimatach RPG/fantasy (przywodzącą na myśl takie tytuły jak Battle for Wesnoth czy Warlords) właśnie na ATARI. Gra jest bardzo grywalna (pominąłem jakąś prelekcję na konferencji bo nie mogłem się od niej oderwać ;p), a jednocześnie poziom trudności jest bardzo zadowalający (ludzi dla których wszystko poniżej 'Hard' jest nudne). Oprawa graficzna jest kapitalna, a jeśli chodzi o muzykę, to bez bicia przyznaje, że co jakiś czas odpalam emu tylko po to żeby jej posłuchać. "His Dark Majesty" (screen z intra po lewej) - zachęcam do ściągnięcia (jest paczka z emulatorem) i pogrania :)

Skoro jesteśmy przy 8-bitowych produkcjach, dowiedziałem się również, że Jakub "Ilmenit" Dębski (z którym kiedyś miałem okazję pracować, a obecnie szef polskiego ESETu) wypuścił niedawno kapitalną strategię w klimatach RPG/fantasy (przywodzącą na myśl takie tytuły jak Battle for Wesnoth czy Warlords) właśnie na ATARI. Gra jest bardzo grywalna (pominąłem jakąś prelekcję na konferencji bo nie mogłem się od niej oderwać ;p), a jednocześnie poziom trudności jest bardzo zadowalający (ludzi dla których wszystko poniżej 'Hard' jest nudne). Oprawa graficzna jest kapitalna, a jeśli chodzi o muzykę, to bez bicia przyznaje, że co jakiś czas odpalam emu tylko po to żeby jej posłuchać. "His Dark Majesty" (screen z intra po lewej) - zachęcam do ściągnięcia (jest paczka z emulatorem) i pogrania :)Konferencję zakończyliśmy z j00ru wykładem "Case Study of Recent Windows Vulnerabilities", na który nawet przyszło parę osób, przyszły również kłopoty techniczne (lekcja dla mnie na przyszłość - nawet jeśli coś jest już przetestowane w praktyce (HITB Dubaj), przetestowane przed prelekcją po raz Nty, to i tak może nie zadziałać i warto nagrać video). Dodam również, że pytań było zadowalająco dużo (nic tak nie cieszy mnie jako prelegenta jak pytania), zarówno podczas prelekcji jak i po niej :)

Jeśli chodzi o materiały, to udostępnimy je pewnie dzisiaj - konkretniej mowa o slajdach (chociaż te nie różnią się dużo od tych z Dubaju) oraz o oryginalnych advisory (które do tej pory trzymaliśmy "w ukryciu" ;p).

Napisałem w zasadzie o wszystkim ważnym, ale pominąłem najważniejsze - uczestników konferencji. Na CONFidence 2010 było widać wyraźnie, że na takie konferencje warto jeździć choćby dla ludzi - spotkałem maaaaaaaasę znajomych (na prawdę długo by wymieniać), jak i również miałem okazję poznać sporo nowych ludzi (szczególnie pozdrawiam swojego imiennika z okolic Seattle ;>). Dzięki, że przyjechaliście :)

Jeśli chodzi o samą organizację konferencji, to jak zwykle organizatorzy stanęli na wysokości zadania :) Wszystko było dopięte na ostatni guzik (pojawiły się drobne kłopoty techniczne, które były na bieżąco rozwiązywane.. ale one zawsze są ;>) i po prostu na każdym kroku było widać doświadczenie organizatorów. Z dobrych pomysłów, które szczególnie mi się podobały, był "dzwonek" zwiastujący początek prelekcji (chociaż przyznaję, że zrobiło mi się żal niektórych osób w drugi dzień rano, gdy wyraz cierpienia malował się na ich twarzach podczas dzwonienia), pokaz artystyczny na początek konferencji, czy kanapki na śniadanie :) Dodatkowe atrakcje w postaci "8-bitowców" goszczących w holu, PS3 i WII, czy ESET CrackMe i FortiTOUR i w zasadzie wiele innych, to również to co czyni tą konferencję wyjątkową w skali naszego kraju :)

Jeśli chodzi o samą organizację konferencji, to jak zwykle organizatorzy stanęli na wysokości zadania :) Wszystko było dopięte na ostatni guzik (pojawiły się drobne kłopoty techniczne, które były na bieżąco rozwiązywane.. ale one zawsze są ;>) i po prostu na każdym kroku było widać doświadczenie organizatorów. Z dobrych pomysłów, które szczególnie mi się podobały, był "dzwonek" zwiastujący początek prelekcji (chociaż przyznaję, że zrobiło mi się żal niektórych osób w drugi dzień rano, gdy wyraz cierpienia malował się na ich twarzach podczas dzwonienia), pokaz artystyczny na początek konferencji, czy kanapki na śniadanie :) Dodatkowe atrakcje w postaci "8-bitowców" goszczących w holu, PS3 i WII, czy ESET CrackMe i FortiTOUR i w zasadzie wiele innych, to również to co czyni tą konferencję wyjątkową w skali naszego kraju :)Dodam również, co może interesować ludzi którzy rozważają wystąpienie na CONFidence, że z Andrzejem/Jakubem/etc współpracuje się wyśmienicie :)

Podsumowując - jak co roku - konferencja była pierwszoligowa i nie pozostaje mi nic innego jak zaprosić Was do udziału w następnej edycji - naprawdę warto!

Comments:

Powiedzieli kilka ciekawostek jak dla mnie - czasem ilość punktów jest mnożona przez jakąś liczbę i w pamięci jest przechowywana nie jako 100 ale np. jako 1200 - trudniej wtedy znaleźć ją... Inna sprawa to przed wysłaniem rezultatu czasem jest sprawdzane czy tyle punktów można zdobyć. Pokazali (nie pokazując), że można dekompilować pliki .swf i czasem z tego można odczytać jak generowany jest hash, by można było samemu, bez grania, wysłać rezultat oraz powiedzieli o wtyczce do firefoxa lub breakpoincie na winsockowe funkcje by zmodyfikować wysyłane dane by być na pierwszym miejscu tabeli.

Na koniec mówili o "lazy fridays", czyli piątkach, gdzie jest luźna atmosfera w pracy i ludzie sobie grają i o tym, jak w ten sposób można prosto ukraść koledze hasło do korporacyjnego cisco komunikatora wysyłając gierkę z loaderem, który skanuje pamięć tego komunikatora i wysyła przez udp czy coś odnalezione hasło... Szczegółów nie zdradzili, ale nawet o nic pytać nie chciałem, bo to tak głupio kraść w ten sposób hasła kolegom z pracy, którzy tobie ufają...

Moja prywatna opinia jest taka, że za dużo byś się z tego nie nauczył, bo to wszystko pewnie wiedziałeś ;).

Z tego co pamietam to byl tez mup asprotecta pokazany i wspomniane pack/prot. + brut do jednej flashowki online.

"bo to tak głupio kraść w ten sposób hasła kolegom z pracy" koledzy? to chyba w malej firmie robiacy stronki na zamowienie a nie corp

http://my.opera.com/Jurgi/albums/showpic.dml?album=570543&picture=43787811

Niestety, nie mam nagrania plenerowego, a jedynie w pomieszczeniu zamkniętym:

http://www.youtube.com/watch?v=4b4WCjWfQe0

Ale, gdzieś miałem zdjęcia z ich prawdziwego tańca z ogniem, jak znajdę to wrzucę u siebie do galerii.

Tak, rzeczywiście coś było jeszcze o tym wspomniane.

Jednak jeśli chodzi o wysyłanie gierki z loaderem, to ja nie zmienię swojego zdania. W opowieści było powiedziane o tym, że kolega widzi, że sobie grasz i chce też taką fajną grę. Jeśli wysyłasz do znajomego gierkę, to raczej on się nie spodziewa, że chcesz mu ukraść hasło. Jeśli wysyłasz do kogoś nieznajomego, to wtedy ten ktoś może się zastanowić przed otwarciem takiej gry jak w każdym innym przypadku rozsyłania wirusów i innego malware'u. Jeśli ktoś chce ukraść hasło komuś z tej samej korporacji... nie widzę w tym sensu. Raczej taka osoba, złapana na tym, by musiała pożegnać się z pracą ze względu na podważenie zaufania wśród pracowników. Zaufanie to podstawa, a jeśli się nie będzie miało zaufania do współpracowników to kiepsko...

Chyba, że mówisz o jakiejś korporacji gdzie panuje wyścig szczurów i każdy próbuje znaleźć haka na kogoś innego - w tym przypadku to nie wierzę, by były "lazy fridays" i ktoś tak prosto by uruchomił grę od niekolegi...

Kurka, tam musi chyba fajnie być.

Szczerze, 1 raz w tym roku nie miałam od nikogo relacji na żywo, (jak w 2008 czy 2009) ale ten opis zrekompensował. Pozdrawiam

"

Ja byłem na "Hacking games for fun and profit" i głównie to polegało na pokazywaniu "trainerów" czy tam innych aplikacji podobnych do WinHacka - szukamy miejsca w pamięci zawierającego 25, strzelamy i szukamy 24, itd... i znajdujemy miejsce i klikamy odpowiednią opcję w programie, i mamy nieskończoną ilość strzałów. Podobnie z ilością punktów - tyle, że zmieniali z 40 do 1000000..." - na tym polega prezentacja.

"Pokazali (nie pokazując), że można dekompilować pliki .swf " - brak czasu

"Szczegółów nie zdradzili, ale nawet o nic pytać nie chciałem, bo to tak głupio kraść w ten sposób hasła kolegom z pracy, którzy tobie ufają..." - pytac pytac, od tego bylo Q&A, ludzie pytali, zeby potem nie bylo niejasnych sytuacji, np takich jak ta

prawda jest taka ze mozna reprezentowac rozne poziomy, ciezko sie wstrzelic we wszystkie zainteresowania ludzi. jednym sie podoba, innym mniej, jedni wola teoretyzowac, inni lubia szczegoly techniczne.

Ad "za dużo byś się z tego nie nauczył" - kto wie, w grach nie siedzę, a tam są pewne ciekawe rozwiązania stosowane, jak choćby mnożenie liczby przez pewną wartość o którym wspomniałeś ;>.

@Jurgi Filodendryta

Jakieś linki do godnych obejrzenia gierek powstałych na Atari, o których wspominasz? :)

@nazwa tańca - poi, fireshow, etc

Thx :)

@Sam_wiesz_kto (Lord Voldemort ? ;)

Niestety ten wpis nie oddaje w pełni klimatu konferencji :)

@e-n30

:)

Kolega, który mnie wspierał w prelekcji to Urborg, który jest autorem zeszłorocznego hitu:

http://atariki.krap.pl/index.php/Kolony_2106

Odnośnie gry FPP, to nie jest to: Submission

http://www.youtube.com/watch?v=R4An5RF8rBo

...czyli gra dość znana z Atari XL/XE ;)

Tylko jest to gra dla Atari STE: Substation, na Youtube brak...

Autorem muzyki w grze "His Dark Majesty" jest legendą sceny PL i muzyki na Atari czyli niedawno reaktywowany z obijania się ;) Jakub Husak (znany również na scenie Commodore).

Gynvael, gratuluję ponownej wygranej i niestety nie mogłem być na Twoim wykładzie, gdyż byliśmy o tej porze już daleko w drodze powrotnej.

Co do Waszej dyskusji o grach, to z tego mnożenia lepsze by było xorowanie;)

Inna sprawa że temat ten spowodował refleksję że w mojej (wspominanej tu) grze Tomcat odnalezienie i zmodyfikowanie wyniku nie byłoby proste bo zastosowałem tam specyficzną arytmetykę, choć to inny temat bo to nie jest gra netowa. Ja to zrobiłem z uwagi na oszczędność mocy CPU a do tego jest szereg przesunięć między innymi o potęgi 10 – dlatego bez looknięcia w źródło to byłoby z tym trochę zabawy;)

Co do fajnych gierek na Atari to polecam:

http://www.youtube.com/watch?v=HStsuWj8PVg

BJ jest grą która jest dostępna w necie oraz można ją kupić w pięknym wydaniu. Technicznie jest rewelacyjna jeśli chodzi o muzykę, ilość dostępnych kolorów itp. przykładowo w jednej planszy jest więcej kolorów niż w wersji na Amigę !

Jeśli chodzi o grywalność to oceniam ją na 85%, minusem jest to że autorzy wzorowali się pod tym względem na wersji z C-64 co spowodowało duże straty (inna grywalność w stosunku do wersji automatowej).

To gra która jeszcze nie została udostępniona, ale prace są w ostatniej fazie:

http://www.youtube.com/watch?v=KeKd4eUK57w

Więcej fajnych gierek jest oczywiście do znalezienia w necie (np. na Atarionline.pl).

Do tego powstają w tajemnicy różne fajne gierki, które może niebawem zostaną udostępnione we wstępnych wersjach.

Dzięki za komentarz :) Jest dłuższy niż niektóre moje posty i bardzo ciekawie się go czyta :) (thx za linki)

@Eset crackme

Pojawiło się na sieci kilka analiz tego crackme:

http://habrahabr.ru/company/eset/blog/96263/ (rosyjski)

http://www.woodmann.com/forum/archive/index.php/t-13653.html (angielski, info w odpowiedziach na feed z j00ru bloga)

http://www.youtube.com/watch?v=TNxICcU3bPo

Thx za link, wygląda na prawdę oszałamiająco jak na te możliwości sprzętowe! :>

Add a comment: