Ostatecznie zostały zgłoszone trzy prace (nie jest źle, chociaż liczyłem na większą aktywność sceny ;p).

Pełne wyniki wyglądają następująco (pozwolę sobie je przekleić z oficjalnej strony):

Miejsce 1 – Mateusz “j00ru” Jurczyk & Gynvael Coldwind

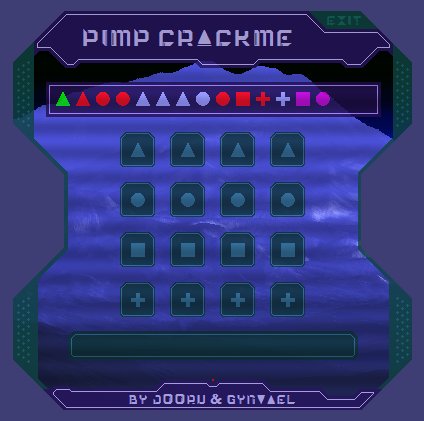

Za ciekawe podejście do problemu weryfikacji numeru seryjnego, techniczne aspekty związane z funkcjonowaniem CrackMe oraz nietypowy interfejs.

Miejsce 2 - hasherezade

Za custom encryptora (i trud włożony w jego poprawne funkcjonowanie) oraz interesujący algorytm weryfikujący.

Miejsce 3 – Grzegorz “haker500″ Jastrzębski

Za sam fakt chęci uczestnictwa w konkursie oraz stworzenie CrackMe w assemblerze.Wszystkie crackme są do ściągnięcia na stronie konkursu - zachęcam do próby ich połamania :)

Dodam, że Bartek (organizator) razem z organizatorami konferencji CONFidence postanowili przyznać wejściówkę na konferencję dla wszystkich trzech zgłoszonych prac. Yaay! :)

Kilka słów o naszym CrackMe: jest jak najbardziej rozwiązywalne, przy czym od strony technicznej jest dość niestandardowe - a to za sprawą mechanizmu zaprojektowanego i zaimplementowanego przez j00ru (cheers!). GUI natomiast jest mojej roboty (pure software / GDI) i jest niejako hołdem dla gry Syndicate Wars (której GUI mi się bardzo podoba).

I jeszcze jedna uwaga: nasze CrackMe działa tylko na 32-bitowych Windowsach - wynika to z różnic w implementacji emulacji 32-bitowego trybu na Windowsach 64-bitowych aka WoW64.

Za miesiąc mają zostać opublikowane rozwiązania crackme (i kod), więc pewnie rozpiszemy się z j00ru trochę więcej o technikaliach.

I to chyba tyle,

Cheers!

UPDATE:

Kilka linków z materiałami zawierającymi obiecane techniczne detale i źródła crackme:

* SRC+PDF z krótkim opisem u Bartka na www.secnews.pl

https://www.secnews.pl/2011/07/01/rozwiazania-konkursu-pimp-my-crackme/

* Opis przejścia by GDTR

http://gdtr.wordpress.com/2011/06/24/solving-pimp-crackme-by-j00ru-and-gynvael-coldwind/

* Opis jednej z technik użytej w zabezpieczeniach by j00ru

http://j00ru.vexillium.org/?p=866

Cheers no. 2 :)

Comments:

Thx thx ;)

@Razo[R]apiD

Zgadzam się, że szkoda. Co zrobić ;)

Z ciekawości rzuciłem okiem do Olliego na wasze cudeńko i tak mnie zastanawia

(narazie strona graficzna/GUI/wykończeniowa):

Gdzie się podziały wasze bitmapy? ;)

Usunęliście RESOURCES i nie moge po sygnaturkach szukać grafiki czyli -

zaszyfrowaliście resources (?) .

Gałgany. Chciałem sobie to fajne tło dump'nąć.

Dopiero teraz do mnie dotarło, że wreszcie mam okazję zobaczyć wiedzę tajemną z

"GDT and LDT in Windows kernel vulnerability exploitation" w praktyce :-)

Mimo wszystko - niepokornie czekam na źródła tego crackme.

Pozdrawiam,

MGeeky.

Ad obrazki - to lenistwo, nie szyfr ;)

Ad "wiedza tajemna" - ciesze się, że się podoba ;) Kudos za tą część dla j00ru ;)

Btw, czy background GUI to nie czasem screen z S.K.Y ? :>

Thx ;)

Ad S.K.Y - yep ;) GW ;)

Add a comment: